Serveurs mail auto hébergé : Le défi de la délivrabilité avec les IP OVH

Dans un monde où la confidentialité des données et la souveraineté numérique sont de plus en plus valorisées, l’idée de s’affranchir des géants du web comme Google ou Microsoft pour gérer sa propre messagerie est séduisante. L’auto-hébergement d’un serveur mail promet un contrôle absolu sur ses communications, une indépendance bienvenue face aux politiques de collecte de données et aux pannes de service. Cependant, la réalité technique est bien plus complexe. Si la motivation est noble, les défis pour garantir la délivrabilité des e-mails sont gigantesques, et ce, dès la phase de l’hébergement.

Le principal obstacle à l’auto-hébergement réside dans l’environnement réseau lui-même. 🌍 Un serveur mail a besoin d’une adresse IP statique pour que les enregistrements DNS (MX, SPF, etc.) de votre domaine puissent y pointer de manière fiable. Or, les connexions Internet résidentielles utilisent majoritairement des adresses IP dynamiques, ce qui rend l’envoi et la réception de courriels quasiment impossibles sur le long terme. C’est pourquoi de nombreux passionnés se tournent vers une solution de compromis : louer un serveur privé virtuel (VPS) auprès d’un grand hébergeur. C’est là que les difficultés commencent, en particulier avec des fournisseurs comme OVH.

Le mythe du contrôle total : Pourquoi l’auto-hébergement d’un serveur mail est un casse-tête

Les défis spécifiques liés aux IP OVH : Réputation et blacklists

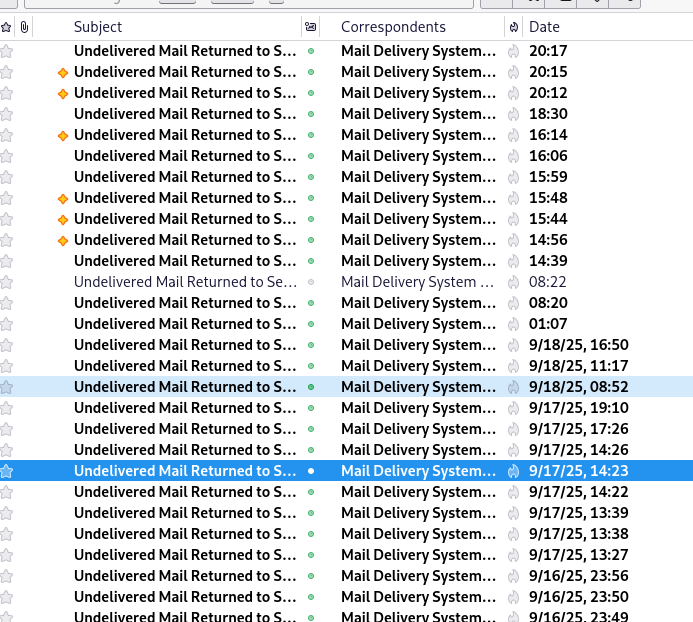

Le choix d’un VPS pour auto-héberger son serveur mail semble être la solution parfaite. Vous obtenez une adresse IP statique et un contrôle total sur l’environnement d’installation (Postifx, Dovecot, Mailcow…). Pourtant, cette voie est semée d’embûches. L’une des plus redoutables est la mauvaise réputation des plages d’adresses IP. 😱 Les grands fournisseurs de messagerie comme Google (Gmail), Microsoft (Outlook) et Yahoo! surveillent de près l’origine des courriels qu’ils reçoivent. Ils tiennent à jour des listes noires (appelées RBL pour Real-time Blackhole List ou DNSBL) qui regroupent les adresses IP connues pour être des sources de spam.

Malheureusement, les vastes blocs d’adresses IP que des hébergeurs comme OVH attribuent à leurs VPS sont souvent déjà “brûlés”. Ils ont pu être utilisés par le passé par d’autres clients pour envoyer du spam, ce qui a conduit à leur inscription sur des blacklists comme UCEPROTECTL2 ou UCEPROTECTL3. Le résultat est immédiat et frustrant : même si vous configurez votre serveur mail à la perfection, vos e-mails légitimes sont rejetés avant même d’atteindre la boîte de réception de vos destinataires. 📧

Ce phénomène est d’autant plus difficile à gérer qu’il est souvent invisible à l’œil nu. Les messages d’erreur dans vos logs (comme un rejet “per policy reason”) sont vagues et ne pointent pas toujours directement vers la réputation de l’IP. Le fait d’utiliser une IP dédiée, en théorie, devrait améliorer votre réputation d’expéditeur, mais si cette IP fait partie d’un bloc déjà mal noté, vous héritez de la mauvaise réputation du voisinage. C’est un problème endémique qui rend la tâche de l’auto-hébergement d’un serveur mail particulièrement ardue pour les débutants.

Authentification et réputation : Les piliers d’une bonne délivrabilité

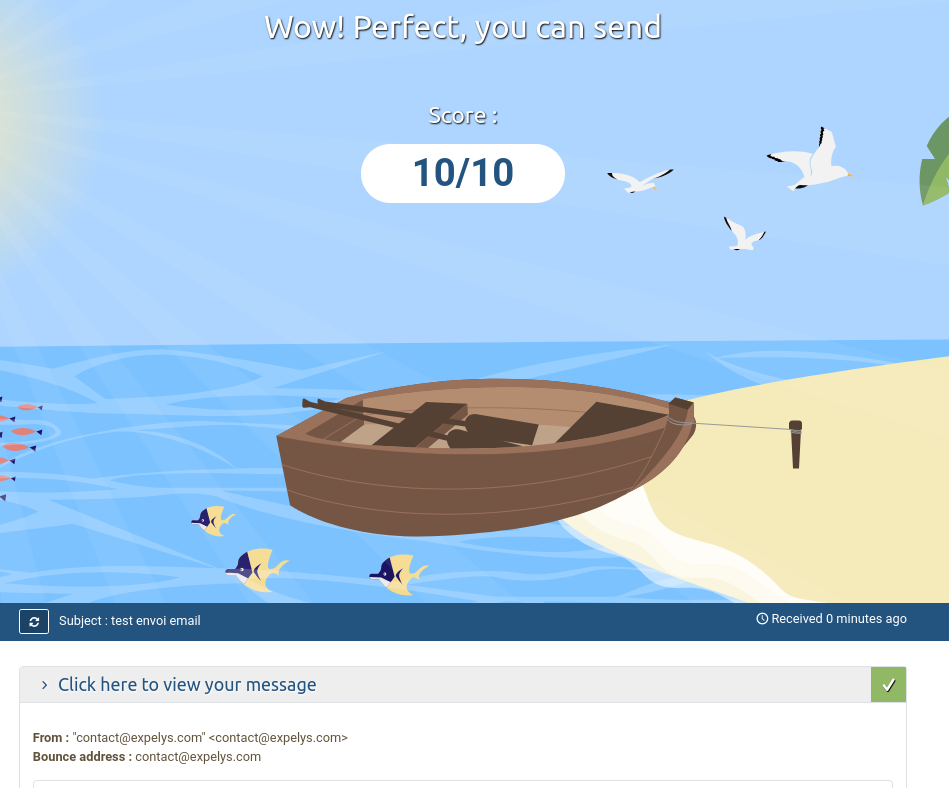

Pour contourner ces problèmes de réputation d’IP, une configuration minutieuse de votre serveur mail est indispensable. Cela passe par l’implémentation de plusieurs protocoles d’authentification qui prouvent l’identité de votre domaine et l’intégrité de vos messages.

- SPF (Sender Policy Framework) : Cet enregistrement DNS liste les serveurs autorisés à envoyer des e-mails pour votre domaine. Cela permet aux serveurs de destination de vérifier que l’e-mail a bien été envoyé depuis une source légitime.

- DKIM (DomainKeys Identified Mail) : Il s’agit d’une signature numérique ajoutée à chaque e-mail sortant. Le serveur destinataire peut utiliser une clé publique pour vérifier que le message n’a pas été altéré en cours de route.

- DMARC (Domain-based Message Authentication, Reporting & Conformance) : Ce protocole définit la politique à appliquer si une authentification (SPF ou DKIM) échoue. Il permet également aux administrateurs de recevoir des rapports sur l’utilisation de leur domaine et d’identifier les tentatives d’usurpation.

Même avec ces configurations parfaite en place, la réputation de votre adresse IP reste primordiale. C’est un score de confiance que les grands fournisseurs de messagerie calculent en permanence en se basant sur de nombreux signaux : les plaintes pour spam, les taux de rebond (erreurs de livraison), la propreté de votre liste d’envoi, et même l’engagement des destinataires (ouvertures, clics). Une nouvelle IP doit être « chauffée » progressivement en envoyant d’abord un petit volume de messages, puis en l’augmentant lentement, pour gagner la confiance des destinataires. C’est une stratégie de longue haleine qui nécessite une surveillance constante. 🧐

Aucune solution au problème OVH

Face à ces difficultés, certains administrateurs de serveur mail vous recommanderont d’utiliser le protocol IPV6 pour échapper aux blacklists IPv4.

Tenter de contourner les blocages avec l’IPv6

La logique est simple : la majorité des listes noires se concentrent sur les adresses IPv4. En forçant la préférence pour l’IPv6 dans la configuration de votre serveur mail (par exemple, avec Postfix), vous pouvez tenter d’envoyer vos e-mails par ce protocole. IPv6 offre un espace d’adressage immense, et les blocs d’IP sont moins susceptibles d’être déjà blacklistés.

Cependant, cette solution a des limites. Premièrement, tous les serveurs de destination n’acceptent pas l’IPv6, ou certains fournisseurs (notamment Outlook) continuent de privilégier la connexion en IPv4 si aucune entrée DNS AAAA n’est disponible pour le domaine distant. De plus, les blocs IPv6 eux-mêmes peuvent être mal réputés si un autre serveur de ce bloc a été une source de spam. Cela ne résout pas le problème de fond, mais peut offrir une solution temporaire pour certains destinataires.

Cas pratique : Configuration Postfix pour l’envoi en IPv6 sur un VPS OVH

Si vous utilisez Postfix sur un VPS OVH et souhaitez privilégier l’envoi des e-mails en IPv6, même si ça ne changera rien pour Outlook n’utilisant pas IPV6, vous devez ajuster la configuration de votre serveur de messagerie. Voici un exemple des paramètres clés à modifier dans le fichier de configuration main.cf de Postfix :

mydestination = $myhostname, localhost.$mydomain, localhost

relayhost =

mynetworks =

mailbox_size_limit = 0

recipient_delimiter = +

inet_interfaces = all

inet_protocols = all

smtp_address_preference = ipv6

smtp_bind_address6 = <YOUR-IPV6>

inet_protocols = all: autorise le serveur à utiliser à la fois les protocoles IPv4 et IPv6 pour la communication.smtp_address_preference = ipv6: cette directive force Postfix à privilégier les connexions IPv6 pour les envois sortants, une tentative de contournement des blacklists IPv4.smtp_bind_address6: ce paramètre spécifie l’adresse IPv6 locale que le serveur doit utiliser comme adresse source lors de l’envoi des courriels.

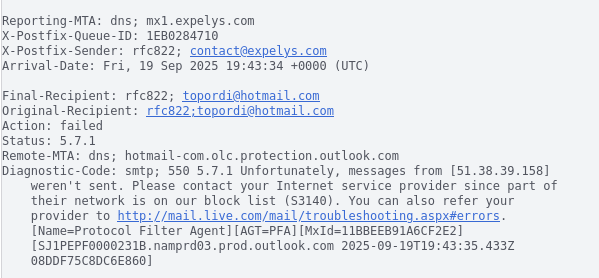

Limites constatées : L’échec de la connexion IPv6 avec Outlook

Malgré cette configuration, il est crucial de noter que cette solution ne résout pas les problèmes, notamment avec les services de Microsoft. En effet, une vérification des enregistrements DNS montre que les serveurs de messagerie d’Outlook et Hotmail ne disposent pas d’enregistrements AAAA (IPv6) pour leurs hôtes MX. Ils n’ont que des enregistrements A (IPv4). 🤯

dig +short A outlook.com

52.96.228.130

dig +short AAAA outlook.com

<no results>Cela signifie que même si votre serveur est configuré pour privilégier l’IPv6, les serveurs d’Outlook ne peuvent tout simplement pas recevoir de connexion sur ce protocole. Votre e-mail est alors automatiquement renvoyé en IPv4, où la réputation de l’IP est susceptible d’être mauvaise, entraînant son blocage. Ce problème est particulièrement frustrant pour les entreprises qui doivent impérativement garantir la réception de leurs messages par leurs clients utilisant ces services.

Diagnostic et vérification : Pour vous assurer que votre serveur mail utilise bien IPv6 pour ses envois, vous pouvez utiliser un outil de diagnostic comme swaks. L’exécution de la commande suivante vous permettra de tester la connexion vers un serveur distant :

Bash

swaks \

--to user@example.com \

--server <MX_DEST> -p 25 -tls

Si l’envoi est réussi et que Postfix a utilisé IPv6, vous verrez une ligne dans le résultat du test qui mentionne Connected to <MX> [IPv6]. Si le serveur distant ne répond qu’en IPv4, l’e-mail sera envoyé en IPv4 malgré votre préférence, d’où l’importance de vérifier les logs pour détecter ces exceptions et ajuster votre stratégie.

Outils et Méthodes de Diagnostic

Une panoplie d’outils est mentionnée pour tester, configurer et dépanner un serveur de messagerie.

| Outil | Usage Principal | Source / Contexte |

| mxtoolbox.com | Vérifier la présence d’une IP ou d’un domaine sur plus de 100 listes noires (RBL/DNSBL). | Recommandé pour identifier les listes noires sur lesquelles une nouvelle IP de VPS peut figurer. |

| hardenize.com | Outil de test en ligne pour vérifier la configuration globale du domaine et du serveur mail. | Suggéré pour tester une installation avant une utilisation sérieuse. |

| Telnet | Tester manuellement la communication SMTP sur le port 25 pour diagnostiquer les problèmes de connexion et d’envoi. | Décrit en détail par Microsoft comme une méthode pour vérifier chaque étape de l’envoi d’un message. |

| swaks | Utilitaire en ligne de commande (CLI) sous Linux pour envoyer des e-mails de test SMTP avec des options avancées (TLS, pièces jointes, etc.). | Présenté comme l’équivalent Linux de Send-MailMessage sous Windows. |

| Nslookup | Outil en ligne de commande pour interroger les serveurs DNS, notamment pour trouver les enregistrements MX d’un domaine. | Étape préliminaire avant de tester une connexion SMTP avec Telnet. |

| Analyse de logs SMTP | Surveillance des fichiers journaux (ex: /var/log/mail.log pour Postfix) pour détecter les erreurs de livraison en temps réel. | Présenté comme “votre meilleur outil d’alerte” pour repérer les défaillances silencieuses. |

FAQ : Questions fréquentes sur l’auto-hébergement d’un serveur mail

Le mythe du contrôle total : Pourquoi l’auto-hébergement d’un serveur mail est un casse-tête

Pour la grande majorité des utilisateurs, non. Les connexions résidentielles ont des adresses IP dynamiques et sont souvent bloquées sur les ports de messagerie comme le port 25. De plus, les IP résidentielles sont massivement inscrites sur des listes noires (RBL), rendant la délivrabilité vers les grands fournisseurs de messagerie presque impossible. Pour un usage personnel et non critique, cela peut être une expérience d’apprentissage, mais pour un usage professionnel ou sérieux, c’est à proscrire. 🏠❌

Pourquoi les IP d’OVH sont-elles souvent blacklistées ?

OVH, comme d’autres grands hébergeurs, gère des millions d’adresses IP qu’il loue à de nombreux clients pour divers usages. Malheureusement, un petit pourcentage de ces clients peut utiliser ces IP pour envoyer du spam ou des messages malveillants. Les organismes de lutte contre le spam (comme Spamhaus ou SpamCop) inscrivent alors des blocs entiers d’adresses IP sur leurs listes noires. Même si vous, en tant qu’utilisateur légitime, obtenez une IP de ce bloc, vous en subissez les conséquences. C’est un problème de réputation de masse.

Qu’est-ce que la « réputation d’une IP » et comment l’améliorer ?

La réputation d’une IP est un score de confiance attribué par les fournisseurs de messagerie. Elle est basée sur l’historique d’utilisation de cette adresse IP. Pour l’améliorer, il faut éviter l’envoi de spam, maintenir un faible taux de rebond, respecter les protocoles d’authentification (SPF, DKIM, DMARC), et “chauffer” progressivement l’IP en commençant par un faible volume d’envois. Une surveillance constante des logs est essentielle pour réagir rapidement en cas de problème. 📉📈

Les relais SMTP commerciaux compromettent-ils ma confidentialité ?

Oui, en théorie. L’envoi de vos e-mails par un service tiers signifie que le contenu de vos messages et les informations de l’expéditeur et du destinataire transitent par leurs serveurs. Pour les entreprises gérant des données sensibles, cela peut être un problème. Cependant, la plupart des services de relais SMTP sont très sécurisés et respectent des normes de confidentialité strictes, mais le principe même de l’auto-hébergement est d’éviter ce type de dépendance. Il est important de choisir un prestataire de confiance. 🔒

Comment vérifier si mon IP est blacklistée ?

De nombreux outils en ligne permettent de vérifier rapidement si une adresse IP est inscrite sur des listes noires. Les plus connus sont mxtoolbox.com, DNSBL.info ou IPvoid. Il suffit d’entrer votre adresse IP pour obtenir un rapport détaillé de sa réputation sur les principales listes noires. Il est crucial de faire cette vérification avant de lancer un serveur mail de production sur un VPS. 🔍

Conclusion

L’auto-hébergement d’un serveur mail est un projet fascinant mais extrêmement technique, dont la réussite est directement liée à la qualité et à la réputation de votre adresse IP. Le cas des IP OVH, souvent compromises par l’historique d’envois de leurs utilisateurs précédents, illustre parfaitement la complexité du défi. Même en maîtrisant les configurations les plus fines comme l’usage de l’IPv6, le manque de contrôle sur la réputation d’un bloc IP entier reste un obstacle majeur.

Pour les entreprises ou les projets dont la délivrabilité est une exigence non négociable, la combinaison d’un VPS pour l’hébergement du serveur et d’un relais SMTP commercial pour l’envoi des messages est la solution la plus fiable. Cela permet de bénéficier du contrôle sur les données tout en externalisant le principal point de défaillance : la réputation de l’IP. Pour ceux qui persistent dans la voie du contrôle total, une surveillance active, une excellente maîtrise des protocoles DNS et une grande patience sont de rigueur.